Spis treści

What Are Internet Frauds?

Oszustwa internetowe to podstępne próby wyłudzenia zarówno środków finansowych, jak i poufnych danych od niczego nieświadomych internautów. Wykorzystując anonimowość, jaką daje sieć, oraz jej globalny zasięg, przestępcy tworzą misternie spreparowane strony internetowe, udają znane sklepy i rozsyłają wiadomości phishingowe, mające na celu nakłonienie do ujawnienia wrażliwych informacji. Często, aby nadać swoim działaniom wiarygodności, cyberprzestępcy podszywają się pod znane postacie lub poważne instytucje. Klasycznym przykładem są oszustwa na popularnych platformach sprzedażowych.

Inne popularne metody to:

- fałszywe konkursy i loterie, które obiecują fantastyczne nagrody w zamian za symboliczną opłatę,

- spoofing, czyli podszywanie się pod inną osobę – w ten sposób wysyłane są wiadomości łudząco podobne do tych od znajomych lub zaufanych banków.

Wiedza o mechanizmach działania oszustów jest kluczowa, aby skutecznie się przed nimi chronić. Dlatego też ostrożność i weryfikacja otrzymywanych informacji są niezwykle ważne.

What Are the Common Signs of Online Scams?

Otrzymywanie niechcianych wiadomości email lub próśb o udostępnienie osobistych informacji to częsty sygnał alarmowy. Uważaj również na wiadomości z błędami gramatycznymi i ortograficznymi – mogą one świadczyć o nieprofesjonalnym nadawcy. Jeśli ktoś wymaga od Ciebie natychmiastowej zapłaty z góry lub uiszczenia dodatkowych opłat, zachowaj szczególną ostrożność. A gdy trafi się okazja, która wydaje się zbyt idealna, żeby była prawdziwa, najprawdopodobniej tak właśnie jest. Naciskanie na szybką reakcję powinno wzbudzić Twoje podejrzenia. Przyjrzyj się uważnie adresowi URL strony internetowej. Czy odbiega on od oficjalnej strony firmy? Czy brakuje na niej danych kontaktowych lub opinie użytkowników są negatywne? To wszystko ważne wskazówki. Weryfikuj wiarygodność stron internetowych, szczególnie jeśli kuszą Cię niezwykle atrakcyjne oferty. Krótko mówiąc, bądź czujny i ostrożny – to najlepsza strategia, by uniknąć oszustwa.

What Are the Examples of Internet Scams?

Smishing i vishing to podstępne techniki wykorzystywane przez oszustów do wyłudzania informacji i pieniędzy. Smishing bazuje na fałszywych wiadomościach SMS, natomiast vishing polega na manipulowaniu ofiarą podczas rozmowy telefonicznej. W obydwu przypadkach przestępcy podszywają się pod inne osoby lub instytucje, aby wzbudzić zaufanie i skłonić do niekorzystnych działań. Przykładowo, mogą próbować uzyskać dostęp do danych Twojej karty kredytowej lub namówić Cię do zainstalowania złośliwego oprogramowania na urządzeniu. Złodzieje często przybierają postać przedstawicieli banków lub innych zaufanych podmiotów, dlatego zachowaj szczególną czujność!

How to Recognize a Fraudulent Job Offer?

Rozpoznanie fałszywej oferty pracy wymaga bystrości umysłu i odrobiny sceptycyzmu. Istnieją konkretne sygnały, które powinny zapalić czerwoną lampkę w Twojej głowie:

- żądanie uiszczenia jakichkolwiek opłat „na start” to niemal pewny znak oszustwa,

- dzielenie się danymi finansowymi na wstępnym etapie rekrutacji jest wysoce ryzykowne,

- niejasny opis stanowiska, który nie mówi konkretnie, czym miałbyś się zajmować, powinien wzbudzić Twoje podejrzenia,

- obietnice nierealnych zarobków bez większego wysiłku,

- otrzymanie oferty od firmy, do której w ogóle nie aplikowałeś,

- brak jakichkolwiek informacji o firmie w Internecie, a może wręcz negatywne opinie,

- używanie ogólnych adresów e-mail, zamiast profesjonalnych, firmowych.

Pamiętaj, jeśli propozycja brzmi zbyt dobrze, żeby mogła być prawdziwa, prawdopodobnie taka właśnie jest. Oszuści internetowi często wykorzystują obietnice nierealnych warunków finansowych, aby zwabić niczego niepodejrzewające ofiary i wyłudzić ich dane. Nigdy, pod żadnym pozorem, nie udostępniaj wrażliwych informacji, dopóki nie będziesz mieć absolutnej pewności co do wiarygodności pracodawcy! Numer Twojego konta bankowego czy numer PESEL to dane, które musisz chronić jak oka w głowie! Szczególną uwagę zwróć na oferty pracy zdalnej, które obiecują wysokie zarobki za wykonywanie prostych zadań. Zanim podejmiesz jakiekolwiek kroki, dokładnie sprawdź, czy potencjalny pracodawca jest godny zaufania.

How Are Fake Contests Used to Extract Personal Information?

Fałszywe konkursy to popularna metoda wykorzystywana przez cyberprzestępców do kradzieży danych. Kuszą obietnicą atrakcyjnych nagród, aby nakłonić nas do ujawnienia poufnych informacji. Zastanawiasz się, jak to się odbywa?

Na początku pojawia się przynęta – powiadomienie o konkursie z fantastycznymi nagrodami. Może to być reklama wyświetlana na Facebooku, wiadomość e-mail lub SMS. Następnie następuje rejestracja, podczas której trzeba podać dane osobowe: imię, nazwisko, adres e-mail, telefon, a czasami nawet PESEL lub dane karty kredytowej – to wszystko wędruje w niepowołane ręce.

Co dzieje się potem? Wykorzystanie danych! Skradzione informacje trafiają do złodziei tożsamości, którzy mogą przeprowadzać ataki phishingowe lub sprzedawać je innym oszustom. Możesz stracić oszczędności, a Twoje dane zostaną wykorzystane do zakładania fikcyjnych kont bankowych.

Jakie są typowe przykłady takich oszustw?

- Ankiety z nagrodami: obiecują korzyści w zamian za wypełnienie ankiety,

- Konkursy na Facebooku: podszywające się pod znane firmy fałszywe profile kuszą wyjątkowymi nagrodami,

- Losowania, w których nigdy nie brałeś udziału: informacja o wygranej, choć nie pamiętasz, byś gdziekolwiek się zgłaszał, powinna wzbudzić podejrzenia,

- Quizy z obietnicą nagród: rozwiąż quiz i wygraj – czy aby na pewno to legitmne?

Jak się przed tym chronić? Przede wszystkim, zachowaj ostrożność! Unikaj udostępniania poufnych informacji na stronach internetowych, co do których masz wątpliwości. Zawsze sprawdzaj wiarygodność organizatora konkursu. Pamiętaj, że prawdziwe konkursy rzadko wymagają podawania szczegółowych danych na starcie. Miej to na uwadze!

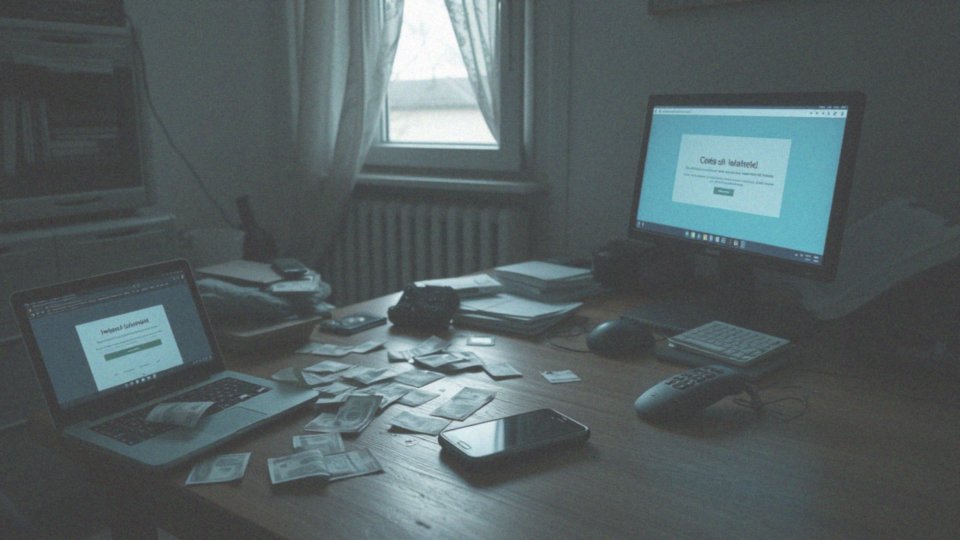

What Are Fake Online Stores and How Do They Operate?

Fałszywe sklepy internetowe to strony, które podszywają się pod legalnie działające platformy sprzedażowe. Ich celem jest nakłonienie klientów do zakupów poprzez kuszenie atrakcyjnymi, często nierealnymi cenami. Po zapłacie, w najlepszym wypadku otrzymasz marnej jakości podróbki, a w najgorszym – stracisz pieniądze i towar. Przestępcy mogą również wykraść dane płatnicze. Takie sklepy znikają z sieci po zgromadzeniu odpowiedniej sumy, uniemożliwiając odzyskanie środków.

Jak działają te oszukańcze witryny?

- naśladują wygląd znanych marek lub sklepów internetowych, kopiując ich logo i barwy,

- wabią niezwykle korzystnymi ofertami i obniżkami, które powinny wzbudzić podejrzenia,

- często brakuje im prawdziwych danych kontaktowych, a te podane są trudne do zweryfikowania lub fałszywe,

- strony sprawiają wrażenie niedbale wykonanych, zawierają liczne błędy językowe i prezentują produkty na zdjęciach niskiej jakości,

- fałszywe sklepy naciskają na szybką płatność z góry, unikając bezpiecznych opcji płatności.

W rezultacie, po dokonaniu płatności albo nie otrzymujesz nic, albo dostajesz podrobioną wersję produktu. Oszustwa zdarzają się również na renomowanych platformach sprzedażowych, takich jak Allegro czy Amazon, gdzie nieuczciwi sprzedawcy oferują towary, których nie posiadają, lub sprzedają podróbki. Zawsze warto zachować ostrożność podczas zakupów online.

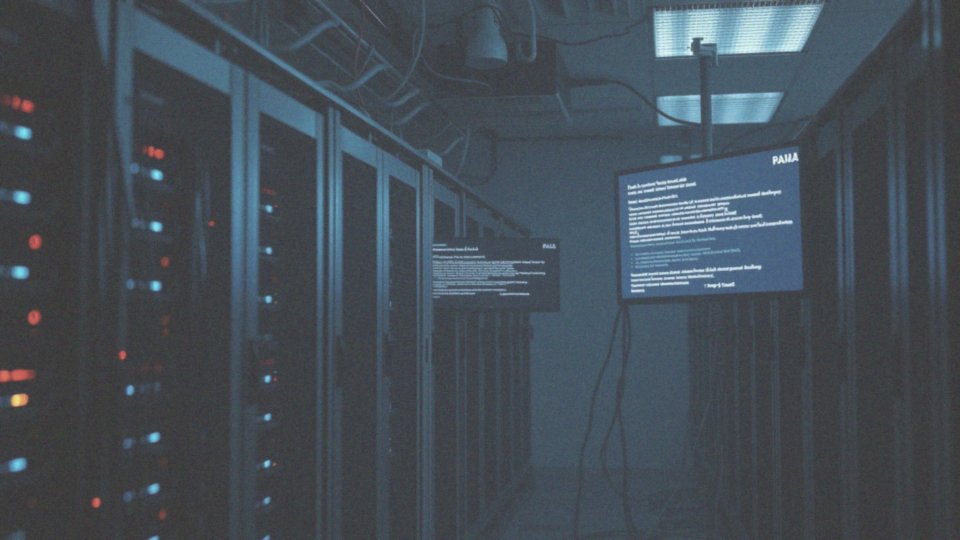

What Is Ransomware and How Are Victims Affected?

Ransomware to niezwykle niebezpieczne oprogramowanie, które blokuje dostęp do Twoich danych lub systemów poprzez ich zaszyfrowanie. W zamian za obietnicę przesłania klucza deszyfrującego, cyberprzestępcy żądają okupu. Atak ransomware może mieć poważne konsekwencje, prowadząc do utraty dostępu do kluczowych dokumentów i wywołując straty finansowe, a nawet poważnie zakłócając funkcjonowanie firmy. Należy pamiętać, że zapłacenie okupu wcale nie gwarantuje odzyskania danych, ponieważ przestępcy często wykorzystują to jedynie jako sposób na wyłudzenie pieniędzy. Zarówno osoby prywatne, jak i całe organizacje padają ofiarą tego typu ataków, dlatego tak istotne jest podejmowanie działań profilaktycznych.

How Do Cybercriminals Exploit Sensitive Personal Information?

Cyberprzestępcy są w stanie wykraść mnóstwo wrażliwych danych – od numerów PESEL, przez informacje o kartach kredytowych, po loginy, hasła i dane dostępowe do kont bankowych. Te skradzione informacje wykorzystują następnie do kradzieży tożsamości oraz przeprowadzania oszustw finansowych, dając im możliwość nieautoryzowanego dostępu do naszych cyfrowych zasobów. Wykorzystanie poufnych danych przez złodziei tożsamości otwiera przed nimi szeroki wachlarz możliwości. Mogą, na przykład, wykorzystać skradzioną tożsamość do popełniania przestępstw lub dopuszczać się oszustw, w tym nieautoryzowanych transakcji finansowych i wyłudzeń. Często przejmują również konta w mediach społecznościowych, wykorzystując je do rozsyłania spamu lub wyłudzania pieniędzy od niczego niepodejrzewających użytkowników.

Skąd przestępcy pozyskują te cenne dane? Często są to ataki phishingowe, czyli próby wyłudzenia informacji poprzez podszywanie się pod zaufane instytucje. Nierzadko dane wyciekają też w wyniku naruszeń bezpieczeństwa różnych systemów, czasami są po prostu kupowane w mrocznych zakątkach dark webu.

Konsekwencje dla ofiar cyberprzestępstw bywają dotkliwe. Strata pieniędzy to tylko wierzchołek góry lodowej. Może pojawić się problem z obniżoną zdolnością kredytową, a długotrwałe zmagania z kradzieżą tożsamości potrafią zrujnować życie. W wyjątkowych przypadkach, konieczna jest nawet zmiana numeru PESEL, co wiąże się z masą formalności.

Jak możemy się przed tym bronić? Kluczowa jest ostrożność podczas korzystania z internetu. Regularna zmiana haseł i monitorowanie wyciągów bankowych to podstawa. Nie zapominajmy o zabezpieczeniu naszych urządzeń odpowiednim oprogramowaniem.

Co zrobić, jeśli podejrzewamy wyciek naszych danych?

- natychmiast skontaktujmy się z bankiem, aby zastrzec kartę,

- zgłośmy sprawę na policję,

- zacznijmy monitorować informacje na swój temat w BIK (Biurze Informacji Kredytowej).

Te działania pomogą nam zminimalizować potencjalne szkody.

In What Ways Do Scammers Impersonate Friends?

Oszuści nieustannie doskonalą swoje metody, stając się coraz bardziej wyrafinowani w swoich działaniach. Nierzadko podszywają się pod osoby, które znamy, wykorzystując do tego skradzione tożsamości. W jaki sposób im się to udaje? Włamują się na konta społecznościowe lub pocztowe naszych znajomych, a w niektórych przypadkach tworzą nawet dokładne duplikaty ich profili, posługując się wykradzionymi zdjęciami i informacjami. Dzięki temu oszustwa stają się niezwykle wiarygodne, a my, przekonani o autentyczności nadawcy, stajemy się łatwym celem. Następnie, za pośrednictwem komunikatorów, jesteśmy proszeni o pilną pożyczkę lub, co gorsza, o udostępnienie prywatnych danych. Innym, równie niebezpiecznym wariantem jest rozsyłanie zainfekowanych plików do wszystkich kontaktów ofiary. Wykorzystują przy tym tak zwaną socjotechnikę, czyli umiejętność manipulowania naszymi emocjami i zbudowanym zaufaniem. Grają na naszych uczuciach i bliskich relacjach, co sprawia, że tak łatwo dajemy się nabrać. Jednym z najczęściej spotykanych przykładów tego typu oszustw jest wyłudzenie kodu BLIK. Dlatego zachowajmy szczególną ostrożność i sceptycyzm, zanim podejmiemy jakiekolwiek działanie w odpowiedzi na podejrzane wiadomości.

What Are Nigerian Scams and How Do They Manipulate Victims?

Oszustwa nigeryjskie, znane również jako „419„, to podstępna forma wyłudzania pieniędzy, bazująca na obietnicy szybkich i wysokich zysków w zamian za niewielką inwestycję początkową. Przestępcy, podszywając się pod najróżniejsze osoby, od wpływowych biznesmenów i urzędników państwowych po osoby w trudnej sytuacji materialnej, wykorzystują fabrykowane historie i spreparowane dokumenty, aby manipulować swoimi ofiarami, żerując na ich emocjach i słabościach.

W jaki sposób to robią? Istnieje kilka powszechnych taktyk manipulacyjnych, które stosują:

- odwołują się do uczuć takich jak chciwość, współczucie, czy nawet strach,

- budują pozory zaufania, często przedstawiając się jako osoby godne zaufania – prawnicy, doradcy finansowi, bankierzy,

- oszuści tworzą również rozbudowane, choć całkowicie zmyślone historie, na przykład o nagle odnalezionym spadku po dalekim krewnym lub problemach z odblokowaniem zamrożonych środków finansowych,

- dodatkowo, wywierają presję czasu, zmuszając potencjalne ofiary do podejmowania szybkich, nieprzemyślanych decyzji.

Oszustwo nigeryjskie może przybierać różne formy, na przykład:

- historię uchodźcy politycznego, który rzekomo ucieka z kraju ogarniętego wojną i potrzebuje pomocy w przetransportowaniu majątku, obiecując w zamian hojne wynagrodzenie,

- innym wariantem jest podszywanie się pod syna bogatego szejka, mającego trudności z transferem pieniędzy z powodu niestabilnej sytuacji politycznej i proszącego o pomoc w przelaniu środków,

- często też pojawia się motyw spadku, gdzie ofiara otrzymuje wiadomość o możliwości odziedziczenia ogromnej fortuny pod warunkiem uiszczenia opłat administracyjnych lub podatków.

Po dokonaniu pierwszej wpłaty, oszust wymyśla kolejne powody, dla których potrzebuje dodatkowych środków, jednak nigdy nie dochodzi do obiecanej wypłaty. Jest to klasyczny przykład oszustwa na przedpłatę, dlatego warto zachować szczególną ostrożność i krytyczne podejście do tego typu ofert.

How Do Phishing Attacks Work?

Ataki phishingowe to wyrafinowane oszustwa, w których cyberprzestępcy wykorzystują wiadomości e-mail lub SMS-y, by dotrzeć do potencjalnych ofiar. Często podszywają się pod znane i zaufane instytucje, takie jak banki, tworząc fałszywe wiadomości, które na pierwszy rzut oka wydają się wiarygodne. Jednak te spreparowane komunikaty zawierają ukryte pułapki: proszą o udostępnienie wrażliwych danych. Mowa tu o:

- hasłach,

- numerach kart kredytowych,

- szczegółach kont bankowych.

Kliknięcie w podejrzany odnośnik może skończyć się tragicznie, bowiem linki te prowadzą zazwyczaj do stron internetowych, które stanowią dokładną kopię legalnych serwisów. Tam przestępcy nakłaniają do ujawnienia poufnych informacji, które następnie wykorzystują do niecnych celów. Phishing jest trudny do zidentyfikowania, dlatego kluczowe jest zachowanie ostrożności. Zawsze dokładnie analizuj adres e-mail nadawcy i zwracaj uwagę na ewentualne błędy językowe w treści wiadomości. Przede wszystkim unikaj wchodzenia na strony poprzez nieznane linki, ponieważ to one stanowią główne zagrożenie. Pamiętaj, że jest to fundamentalne dla zachowania Twojego bezpieczeństwa w sieci.

How to Protect Yourself from Internet Scams?

Aby skutecznie zabezpieczyć się w świecie online, warto wdrożyć kilka prostych, lecz efektywnych praktyk. One pomogą Ci zredukować ryzyko padnięcia ofiarą cyberprzestępczości. Oto kilka wskazówek:

- Podchodź z rezerwą do niespodziewanych wiadomości, zwłaszcza tych przychodzących od nieznanych nadawców w formie e-maili lub SMS-ów,

- zachowaj szczególną ostrożność, gdy w takich wiadomościach pojawiają się prośby o udostępnienie danych osobowych lub informacji dotyczących Twoich finansów,

- weryfikuj autentyczność odwiedzanych stron internetowych – zanim zdecydujesz się na wprowadzenie jakichkolwiek danych, upewnij się, że połączenie ze stroną jest bezpieczne – sprawdź, czy adres URL zaczyna się od „https” i poszukaj ikony zamkniętej kłódki obok adresu w przeglądarce. Dobrym pomysłem jest również sprawdzenie danych kontaktowych firmy, żeby upewnić się co do jej wiarygodności,

- pamiętaj o stosowaniu silnych i unikalnych haseł – twórz skomplikowane kombinacje, które zawierają duże i małe litery, cyfry i symbole. Nigdy nie używaj tego samego hasła do różnych kont. Tam, gdzie to możliwe, włącz uwierzytelnianie dwuskładnikowe (2FA). To dodatkowa ochrona, która poprzez potwierdzenie logowania kodem SMS lub e-mail znacznie podnosi poziom Twojego bezpieczeństwa w sieci,

- nie zapominaj o regularnych aktualizacjach oprogramowania – aktualizacje systemów operacyjnych, przeglądarek internetowych oraz programów antywirusowych zawierają istotne poprawki bezpieczeństwa, które chronią przed nowymi, dynamicznie pojawiającymi się zagrożeniami,

- miej się na baczności przed podejrzanymi ofertami – unikaj propozycji, które brzmią zbyt dobrze, by mogły być prawdziwe – to częsta taktyka oszustów, którzy liczą na Twoją pochopność,

- regularnie monitoruj swoje konta bankowe i raporty kredytowe w poszukiwaniu nieautoryzowanych transakcji – włącz powiadomienia SMS o transakcjach, by być na bieżąco z tym, co dzieje się na Twoim koncie,

- chroń swoje dane osobowe, nie udostępniając poufnych informacji osobom, którym nie ufasz. Numer PESEL, dane karty kredytowej czy inne wrażliwe dane są szczególnie cenne dla cyberprzestępców,

- edukuj siebie i innych na temat zagrożeń w cyberprzestrzeni – informuj bliskich o potencjalnych oszustwach i uczul ich na możliwe niebezpieczeństwa,

- rozważ korzystanie z menedżera haseł – to wygodne i bezpieczne narzędzie do przechowywania Twoich haseł, które potrafi generować silne i losowe kombinacje,

- bądź ostrożny w mediach społecznościowych, zwracając uwagę na fałszywe konkursy i ankiety. Unikaj klikania w podejrzane linki, które mogą prowadzić do zainfekowanych stron.

What Should You Do If You Become a Victim of Internet Fraud?

Co robić, gdy staniesz się celem internetowych oszustów? Jeśli padłeś ofiarą oszustwa online, niezwłocznie podejmij działania. Szybka reakcja pomoże ograniczyć straty i zwiększy szansę na odzyskanie utraconych środków. Oto kluczowe kroki, które należy podjąć w takiej sytuacji.

- Zabezpiecz swoje finanse. Niezwłocznie skontaktuj się ze swoim bankiem i zgłoś incydent. Zablokuj karty kredytowe i debetowe, aby zapobiec dalszym nieautoryzowanym transakcjom. Złóż formalną reklamację, szczegółowo opisując okoliczności zdarzenia,

- Zmień hasła dostępu do wszystkich kont online, zwłaszcza bankowości internetowej, poczty e-mail i platform mediów społecznościowych. Postaw na silne, skomplikowane hasła, trudne do odgadnięcia,

- Regularnie kontroluj historię transakcji na swoich kontach i kartach, wypatrując wszelkich podejrzanych operacji. W przypadku nieautoryzowanych transakcji kartą, rozważ skorzystanie z procedury chargeback, która umożliwia odzyskanie pieniędzy. Skontaktuj się z bankiem, aby dowiedzieć się, jak złożyć wniosek o obciążenie zwrotne,

- Zgłoś przestępstwo odpowiednim organom. Złóż zawiadomienie o oszustwie na policji – osobiście na komisariacie lub online, jeśli taka opcja jest dostępna. Przygotuj wszelkie dowody, takie jak wiadomości e-mail od oszustów i potwierdzenia transakcji. Powiadom także CERT Polska (Zespół Reagowania na Incydenty Komputerowe) lub inną organizację specjalizującą się w cyberbezpieczeństwie,

- Chroń się przed przyszłymi oszustwami. Rozważ umieszczenie ostrzeżenia o oszustwie w swoim raporcie BIK. Dzięki temu potencjalni kredytodawcy będą świadomi ryzyka kradzieży tożsamości i zachowają szczególną ostrożność.

Policja odgrywa zasadniczą rolę w walce z przestępczością internetową. Funkcjonariusze prowadzą dochodzenia, identyfikują i ścigają sprawców. Współpracują z organami ścigania z innych krajów, aby dopaść przestępców działających ponad granicami. Zgłoszenie oszustwa jest niezwykle istotne, ponieważ umożliwia policji podjęcie działań. Dysponują oni narzędziami i wiedzą, aby łączyć fakty i śledzić przepływy finansowe. Ponadto, policja prowadzi działania edukacyjne, ostrzegając społeczeństwo przed nowymi metodami oszustw i udzielając wskazówek dotyczących bezpiecznego korzystania z internetu.

Oszustwa internetowe stanowią poważne przestępstwo. W Polsce, zgodnie z artykułem 286 Kodeksu Karnego, grozi za nie kara pozbawienia wolności od 6 miesięcy do 8 lat, w zależności od wartości szkody i stopnia szkodliwości czynu. W przypadku oszustw na dużą skalę, kara może być surowsza. Sprawca jest również zobowiązany do naprawienia szkody, czyli zwrotu skradzionych środków. Oprócz odpowiedzialności karnej, oszust może również ponosić odpowiedzialność cywilną. Ofiara może dochodzić odszkodowania za poniesione straty materialne oraz krzywdy moralne.

Aby zminimalizować ryzyko stania się ofiarą oszustwa internetowego, stosuj się do następujących zasad:

- regularnie aktualizuj oprogramowanie systemowe, przeglądarki internetowe oraz programy antywirusowe, by zapewnić sobie ochronę przed najnowszymi zagrożeniami,

- korzystaj z silnych i unikalnych haseł do każdego konta, używając kombinacji liter (małych i wielkich), cyfr i symboli. Rozważ użycie menedżera haseł, który pomoże ci w zarządzaniu nimi,

- aktywuj uwierzytelnianie dwuskładnikowe (2FA) wszędzie tam, gdzie to możliwe – dodatkowy kod z telefonu zwiększa bezpieczeństwo,

- bądź ostrożny w stosunku do podejrzanych wiadomości e-mail, sms-ów i połączeń telefonicznych. Nie klikaj w linki ani nie otwieraj załączników od nieznanych nadawców. Sprawdzaj adres e-mail nadawcy i zwracaj uwagę na błędy w treści wiadomości,

- zabezpiecz swoją sieć wi-fi, stosując silne hasło i włączając szyfrowanie wpa3. Unikaj korzystania z otwartych sieci wi-fi w miejscach publicznych,

- kupuj tylko w zaufanych sklepach internetowych, sprawdzając ich wiarygodność, czytając opinie innych klientów, weryfikując dane kontaktowe i upewniając się, że strona posiada bezpieczne połączenie (https),

- unikaj ofert, które wydają się zbyt dobre, by mogły być prawdziwe – oszuści często stosują nierealne ceny, aby zwabić ofiary,

- regularnie monitoruj swoje konta bankowe i karty kredytowe, włącz powiadomienia sms o transakcjach,

- uważaj na udostępnianie danych osobowych, takich jak numer pesel, dowodu osobistego czy karty kredytowej na niezabezpieczonych stronach,

- stale poszerzaj swoją wiedzę na temat nowych zagrożeń i metod oszustw, aby skuteczniej się przed nimi chronić,

- zainstaluj i regularnie aktualizuj program antywirusowy na swoim komputerze i smartfonie.

What Is the Role of Law Enforcement in Addressing Internet Fraud?

Organy ścigania, takie jak policja i prokuratura, odgrywają kluczową rolę w zwalczaniu oszustw internetowych. Prowadzą one dochodzenia w zgłoszonych sprawach, starając się zidentyfikować i pociągnąć do odpowiedzialności sprawców cyberprzestępstw. Zgłoszenie każdego przypadku oszustwa jest niezwykle istotne, ponieważ uruchamia całą procedurę prawną. Policja dysponuje specjalistycznymi narzędziami i wiedzą, które pozwalają jej skutecznie prowadzić śledztwa w przestrzeni wirtualnej. Można do niej zgłosić oszustwo online osobiście na komisariacie, jak i za pośrednictwem internetu. Prokuratura natomiast sprawuje nadzór nad czynnościami prowadzonymi przez policję w toku śledztwa. W przypadku zebrania wystarczających dowodów, prokurator wnosi akt oskarżenia przeciwko przestępcom. Z uwagi na transgraniczny charakter cyberprzestępczości, niezwykle ważna jest współpraca pomiędzy organami ścigania z różnych krajów. Pozwala to na efektywne ściganie przestępców, niezależnie od ich lokalizacji, zapewniając globalne bezpieczeństwo w sieci.

What Are the Legal Consequences of Internet Fraud?

Konsekwencje prawne oszustw internetowych w Polsce są surowe i obejmują zarówno prawo karne, jak i cywilne. Cyberprzestępcy odpowiadają za szereg przestępstw, takich jak:

- oszustwo,

- kradzież tożsamości,

- włamania do systemów informatycznych,

- pranie pieniędzy pochodzących z nielegalnych źródeł.

Zgodnie z artykułem 286 Kodeksu Karnego, za oszustwo grozi kara pozbawienia wolności od 6 miesięcy do aż 8 lat. O wymiarze kary decyduje przede wszystkim wysokość wyrządzonej szkody oraz stopień społecznej szkodliwości danego czynu. Co więcej, sprawca jest zobowiązany do naprawienia szkody, najczęściej poprzez zwrot skradzionych środków. Poza odpowiedzialnością karną, oszust ponosi również odpowiedzialność cywilną. Poszkodowany w wyniku internetowego oszustwa ma prawo dochodzić odszkodowania za poniesione straty finansowe, w tym utracone pieniądze. Może on także ubiegać się o zadośćuczynienie za doznane krzywdy moralne, między innymi stres związany z przestępstwem. W sprawach dotyczących cyberprzestępczości nieoceniona jest pomoc adwokata specjalizującego się zarówno w prawie karnym, jak i w zagadnieniach związanych z nowymi technologiami. Taki specjalista pomoże ofierze w skutecznym dochodzeniu swoich praw oraz będzie ją reprezentował przed sądem, zarówno w postępowaniach karnych, jak i cywilnych.

What Are the Best Practices for Online Security?

Aby czuć się bezpiecznie w sieci, warto pamiętać o kilku kluczowych kwestiach. Podstawą są oczywiście solidne hasła! Zamiast jednego, łatwego do złamania ciągu znaków, postaw na hasła trudne do odgadnięcia i co ważne – różne dla każdego konta. Długość to podstawa – idealne hasło powinno mieć co najmniej 12 znaków i łączyć litery (zarówno małe, jak i duże), cyfry oraz znaki specjalne. Dzięki zróżnicowaniu haseł, ewentualny wyciek jednego z nich, nie narazi pozostałych kont na niebezpieczeństwo. Kolejnym ważnym krokiem jest włączenie uwierzytelniania wieloskładnikowego (MFA), które stanowi dodatkową barierę ochronną. Wyobraź sobie, że oprócz hasła, system wymaga potwierdzenia tożsamości np. za pomocą kodu SMS. Dobrym nawykiem jest również regularna aktualizacja oprogramowania. Często zapominamy o tym, że aktualizacje nie tylko wprowadzają nowe funkcje, ale przede wszystkim łatają luki bezpieczeństwa, chroniąc nas przed nowymi cyberzagrożeniami. Nie zapominajmy także o programie antywirusowym, który stanowi tarczę ochronną przed złośliwym oprogramowaniem. Warto zadbać o bezpieczeństwo swojej sieci Wi-Fi, ustawiając silne hasło do routera i włączając szyfrowanie WPA3. Regularne tworzenie kopii zapasowych danych to kolejny istotny element. W przypadku awarii sprzętu lub ataku ransomware, będziesz mógł bez problemu odzyskać swoje cenne pliki. I na koniec, bądźmy czujni i śledźmy informacje o najnowszych oszustwach i zagrożeniach, które czyhają w internecie. Wiedza to najlepsza obrona!