Spis treści

Co to jest phishing?

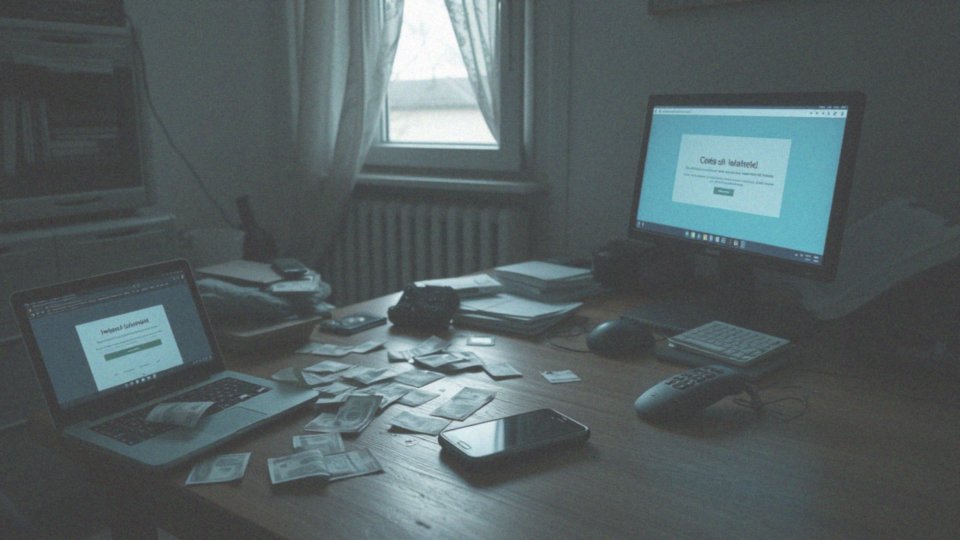

Phishing to forma oszustwa internetowego, w którym cyberprzestępcy podszywają się pod zaufane podmioty, takie jak instytucje finansowe czy popularne firmy. Ich celem jest wyłudzenie poufnych danych, w tym:

- loginów,

- haseł,

- informacji o kartach kredytowych,

aby następnie wykorzystać je do kradzieży tożsamości lub środków finansowych. Ataki te najczęściej przeprowadzane są za pośrednictwem spreparowanych wiadomości e-mail oraz fałszywych stron internetowych, które na pierwszy rzut oka sprawiają wrażenie autentycznych. Po zdobyciu wrażliwych informacji, oszuści uzyskują nieautoryzowany dostęp do kont bankowych i poczty elektronicznej ofiar. Dlatego kluczowa jest wzmożona ostrożność – należy unikać klikania w podejrzane odnośniki i dokładnie weryfikować adres nadawcy każdej wiadomości.

Jakie są cele ataków phishingowych?

Phishing to niebezpieczna próba wyłudzenia Twoich wrażliwych danych, a celem przestępców jest przede wszystkim dostęp do Twojego konta bankowego. Mogą oni wykorzystać zdobyte informacje nie tylko do bezpośrednich oszustw finansowych, ale również do kradzieży tożsamości. Najczęściej chodzi o zdobycie haseł i numerów kart kredytowych, co otwiera im drogę do Twoich oszczędności i danych osobowych. Aby to osiągnąć, cyberprzestępcy często stosują taktykę przekierowywania ofiar na fałszywe strony internetowe, które do złudzenia przypominają te prawdziwe. Bądź więc szczególnie ostrożny i uważnie analizuj wszelkie podejrzane linki!

Jakie są formy ataków phishingowych?

Ataki phishingowe, czyli próby wyłudzenia informacji, przybierają różnorodne formy. Cyberprzestępcy stale udoskonalają swoje metody, a do najczęstszych należą:

- fałszywe e-maile: oszuści rozsyłają masowe wiadomości e-mail, które naśladują komunikaty od znanych instytucji, takich jak banki, firmy kurierskie czy serwisy społecznościowe. Mają one na celu skłonienie odbiorcy do ujawnienia poufnych danych,

- smishing (SMS phishing): w tym przypadku wykorzystywane są wiadomości SMS zawierające zachęty do kliknięcia w link, który przekierowuje na spreparowaną stronę internetową. Tam, podobnie jak w przypadku fałszywych e-maili, przestępcy starają się pozyskać osobiste informacje,

- fałszywe strony internetowe: to strony, które imitują autentyczne witryny, służące do kradzieży haseł, danych kart kredytowych i innych wrażliwych danych.

Bardziej zaawansowane techniki phishingu to:

- spear phishing: ukierunkowany atak, w którym oszust celuje w konkretną osobę lub grupę osób. Charakteryzuje się wysokim stopniem personalizacji, co zwiększa jego skuteczność. Przestępcy gromadzą informacje o potencjalnej ofierze z ogólnodostępnych źródeł, takich jak media społecznościowe,

- whaling: specyficzna odmiana spear phishingu, wymierzona w osoby zajmujące wysokie stanowiska w firmach, na przykład dyrektorów. Celem jest zwykle kradzież strategicznych danych firmowych lub przejęcie kontroli nad finansami przedsiębiorstwa. Ze względu na potencjalne konsekwencje, whaling uznawany jest za szczególnie niebezpieczny rodzaj ataku,

- clone phishing: ta technika polega na skopiowaniu oryginalnej wiadomości e-mail, a następnie jej modyfikacji poprzez dodanie złośliwego linku lub załącznika. Ofiara, rozpoznając znajomy temat i nadawcę, może łatwiej zaufać takiej wiadomości, co zwiększa ryzyko padnięcia ofiarą oszustwa.

Jakie techniki wykorzystują hakerzy w atakach phishingowych?

Cyberprzestępcy wciąż udoskonalają metody ataków phishingowych, co sprawia, że stają się one coraz trudniejsze do wykrycia. Ich celem jest zwiększenie prawdopodobieństwa sukcesu, wykorzystując rozmaite, sprytne triki. Przyjrzyjmy się kilku popularnym taktykom, które stosują:

- Manipulacja linkami: Oszuści podmieniają autentyczne adresy URL na spreparowane, kierujące do niebezpiecznych witryn. Różnice bywają subtelne, dlatego zawsze warto dokładnie przyjrzeć się adresowi, zanim klikniesz,

- Wykorzystywanie błędów językowych: Celowe pomyłki w pisowni i gramatyce pomagają obejść zabezpieczenia antyspamowe, które analizują treść wiadomości,

- Klonowanie stron internetowych: Hakerzy tworzą wierne kopie np. serwisów bankowych czy portali społecznościowych, aby wyłudzić dane logowania od niczego nie podejrzewających użytkowników. Te fałszywe strony są niemal identyczne z oryginałami, co ogromnie utrudnia ich rozpoznanie,

- Maskowanie adresu e-mail: Oszuści posługują się fałszywymi adresami, ukrywając prawdziwego nadawcę. Dzięki temu wiadomość sprawia wrażenie, jakby pochodziła z zaufanego źródła, co zwiększa szanse na oszukanie ofiary,

- Personalizacja wiadomości: Przestępcy wykorzystują informacje zebrane o ofierze, np. z mediów społecznościowych. Użycie imienia, nazwiska, stanowiska czy szczegółów ostatnich transakcji nadaje wiadomości wiarygodności,

- Socjotechnika: Techniki manipulacyjne mają na celu wywarcie presji na ofiarę. Wiadomość może informować o pilnej potrzebie działania, np. o wygaśnięciu hasła lub konieczności szybkiej aktualizacji danych. Celem jest wywołanie paniki i skłonienie do pochopnych decyzji. Pamiętaj, aby w takiej sytuacji zachować spokój i dokładnie zweryfikować sytuację.

Świadomość tych technik jest kluczowa w ochronie przed atakami phishingowymi. Znając metody działania hakerów, możesz zachować czujność i unikać zagrożeń. Ostrożność naprawdę popłaca!

Jak cyberprzestępcy działają podczas ataków phishingowych?

Cyberprzestępcy, planując ataki phishingowe, wykorzystują socjotechnikę, by manipulować myśleniem ofiar. Początkowo poszukują potencjalnych celów, zbierając o nich dane z łatwo dostępnych źródeł. Następnie konstruują fałszywe:

- wiadomości e-mail,

- SMS-y,

- strony internetowe, które imitują autentyczne komunikaty i serwisy.

Te starannie przygotowane przynęty mają sprawiać wrażenie wiarygodnych i często nakłaniają do natychmiastowego działania, wywołując presję. Oszuści, manipulując odnośnikami, przekierowują ofiary na podrobione strony, których celem jest wyłudzenie poufnych danych, takich jak hasła czy informacje o kartach kredytowych. Tak pozyskane informacje służą do:

- kradzieży tożsamości,

- oszustw finansowych,

- a nawet wyłudzenia płatności BLIK.

Cały ten proces jest precyzyjnie przemyślany, aby zminimalizować ryzyko wykrycia i jednocześnie zmaksymalizować ewentualny zysk.

Jak rozpoznać wiadomość phishingową?

Uważaj na wiadomości phishingowe! Istnieją pewne sygnały ostrzegawcze, na które warto zwrócić uwagę. Częstym znakiem alarmowym są błędy językowe – ortograficzne, gramatyczne i stylistyczne. Może się również zdarzyć, że styl wiadomości, choć pozornie poprawny, brzmi nienaturalnie lub po prostu nieprofesjonalnie. Koniecznie zweryfikuj adres e-mail nadawcy. Upewnij się, czy odpowiada on oficjalnej domenie instytucji, za którą się podszywa. Innym ważnym elementem są podejrzane linki. Często bywają skrócone i mogą kierować do fałszywych stron internetowych. Adresy tych stron zazwyczaj nieznacznie różnią się od oryginalnych, dlatego unikaj klikania w nieznane odnośniki! Uważaj szczególnie, gdy wywierana jest na ciebie presja czasu lub grozi się negatywnymi konsekwencjami. Powinna cię również zaniepokoić prośba o podanie danych osobowych, takich jak numer PESEL, hasło, numer karty kredytowej lub innych poufnych informacji. Pamiętaj, że instytucje finansowe nigdy nie żądają tego typu danych przez e-mail. Groźba zablokowania konta to typowy chwyt stosowany przez oszustów. Ma ona na celu wywołanie paniki i skłonienie ofiary do pochopnych działań.

Co zrobić z podejrzanym e-mailem?

Otrzymałeś e-mail, który wzbudza Twoje podejrzenia? Bądź szczególnie ostrożny! Przede wszystkim:

- powstrzymaj się przed klikaniem w jakiekolwiek linki i pobieraniem załączników, gdyż mogą zawierać złośliwe oprogramowanie, które zainfekuje Twój komputer lub przekierować Cię na fałszywe strony, których celem jest kradzież Twoich danych,

- oznacz taką wiadomość jako spam lub próbę phishingu w swoim programie pocztowym – większość z nich oferuje taką funkcję; Twoje zgłoszenie pomoże ulepszać mechanizmy filtrowania spamu,

- upewnij się, czy wiadomość jest autentyczna – zweryfikuj jej pochodzenie kontaktując się bezpośrednio z firmą lub instytucją, która rzekomo ją wysłała; dane kontaktowe znajdziesz na ich oficjalnej stronie internetowej,

- zgłoś ten incydent odpowiednim służbom, na przykład CERT Polska (Computer Emergency Response Team Polska), za pośrednictwem ich strony internetowej lub telefonicznie; takie zgłoszenia są nieocenione, ponieważ pomagają w namierzaniu i zwalczaniu ataków, analizowaniu metod stosowanych przez cyberprzestępców, a także w ostrzeganiu innych użytkowników,

- rozważ korzystanie z aliasów e-mailowych, aby ukryć swój prawdziwy adres; to prosty, ale bardzo efektywny sposób na zminimalizowanie ryzyka otrzymywania spamu i stania się ofiarą phishingu.

Jakie kroki podjąć, aby zaraportować atak phishingowy?

Aby skutecznie zareagować na incydent phishingowy i zwiększyć bezpieczeństwo w sieci, warto podjąć konkretne kroki. Twoja szybka reakcja może pomóc powstrzymać oszustów i zabezpieczyć innych użytkowników. Należy:

- zgłoś incydent do CERT Polska – ten zespół ekspertów specjalizuje się w reagowaniu na naruszenia bezpieczeństwa w internecie. Twoje zgłoszenie pozwoli im na analizę ataku i ostrzeżenie społeczności, co w efekcie pomaga w walce z cyberprzestępczością,

- powiadom swojego dostawcę internetu (ISP) – dostawca może zablokować fałszywe strony internetowe oraz adresy e-mail wykorzystywane przez oszustów, dzięki czemu zmniejszysz ryzyko dla innych użytkowników sieci,

- skontaktuj się ze swoim bankiem, szczególnie jeśli istnieje podejrzenie, że Twoje dane bankowe zostały skompromitowane. Natychmiastowy kontakt umożliwi zablokowanie konta i zminimalizowanie potencjalnych strat finansowych,

- poinformuj firmę, której wizerunek został wykorzystany w ataku. Oszuści często podszywają się pod znane marki, a Twoje zgłoszenie pozwoli im ostrzec swoich klientów i chronić swoją reputację,

- zadbaj o zabezpieczenie dowodów. Zachowaj podejrzane wiadomości e-mail, SMS-y oraz inne formy komunikacji, które otrzymałeś. Te dowody mogą okazać się kluczowe w śledztwie i pomóc w identyfikacji oraz ujęciu sprawców.

Pamiętaj, że zgłaszanie ataków phishingowych ma realny wpływ na poprawę bezpieczeństwa w sieci, a Twoje działania mogą znacząco przyczynić się do walki z cyberprzestępczością. Ochrona Twoich danych to fundament bezpieczeństwa w cyfrowym świecie.

Jak ważna jest zmiana haseł po ataku phishingowym?

Po udanym ataku phishingowym, natychmiastowa zmiana haseł to absolutna konieczność. Phishing kompromituje Twoje dane logowania, dając cyberprzestępcom wolną rękę do działania. Nie zwlekaj, zmień hasła od razu! Szczególnie chroń swoje:

- konta bankowe,

- poczty e-mail,

- platformy mediów społecznościowych.

Nowe hasła powinny być nie do złamania i jednocześnie unikalne dla każdej strony, której używasz. Silne hasło to kombinacja wielkich i małych liter, cyfr oraz znaków specjalnych. Upewnij się, że nie powtarzasz tych samych haseł w różnych miejscach. Jeżeli podejrzewasz, że wpisałeś hasło na fałszywej stronie, działaj natychmiast i je zmień – to niezwykle ważne! Dodatkowo, włącz uwierzytelnianie dwuskładnikowe (2FA) dla dodatkowej warstwy bezpieczeństwa. Oprócz samego hasła, będziesz potrzebował kodu generowanego przez aplikację (taką jak Authenticator) lub wysyłanego SMS-em. 2FA znacząco utrudnia dostęp do Twojego konta, nawet gdy ktoś wejdzie w posiadanie Twojego hasła.

Co zrobić, gdy padniesz ofiarą phishingu?

Padłeś ofiarą phishingu? Kluczowe jest szybkie działanie, aby zminimalizować potencjalne straty. Co więc należy zrobić? Oto kilka niezbędnych kroków:

- Skontaktuj się z bankiem i dostawcą płatności: Opowiedz o sytuacji i bez wahania zablokuj karty kredytowe oraz konta bankowe. Analogicznie postąp z platformami takimi jak PayPal czy PayU – to absolutna podstawa,

- Zabezpiecz swoje konta w sieci: Zmień hasła, zwłaszcza do poczty e-mail, mediów społecznościowych i bankowości internetowej. Postaw na silne, unikalne hasła dla każdego konta. Rozważ skorzystanie z menedżera haseł, który ułatwi Ci ich zarządzanie. Dodatkowo, włącz uwierzytelnianie dwuskładnikowe (2FA), gdzie tylko jest to możliwe, by zyskać dodatkową ochronę,

- Zgłoś incydent odpowiednim służbom: Na przykład CERT Polska (Computer Emergency Response Team Polska). Możesz to zrobić za pośrednictwem ich strony internetowej lub telefonicznie. Twoje zgłoszenie jest bardzo ważne, bo pomaga w śledzeniu i zwalczaniu ataków phishingowych na szerszą skalę,

- Monitoruj transakcje i skrzynkę e-mail: Regularnie monitoruj historię transakcji na kontach bankowych i kartach kredytowych. Bądź czujny i, w przypadku zauważenia czegokolwiek podejrzanego, natychmiast zgłoś to odpowiednim instytucjom. Przeglądaj również skrzynkę e-mail w poszukiwaniu niecodziennych wiadomości lub prób logowania,

- Sprawdź raport kredytowy w BIK: Upewnij się, że nie ma tam żadnych nieautoryzowanych zapytań lub prób zaciągnięcia kredytu na Twoje dane. W przypadku jakichkolwiek nieprawidłowości, poinformuj BIK i odpowiednie instytucje.

Pamiętaj, że szybka reakcja jest Twoim najlepszym sprzymierzeńcem w minimalizowaniu skutków phishingu, chroniąc Twoje finanse i tożsamość przed potencjalnymi nadużyciami. Działaj więc bezzwłocznie i z rozwagą!

Jak skutecznie usunąć phishing z systemu?

Jak skutecznie zneutralizować skutki ataku phishingowego? Ochrona systemu po takim incydencie wymaga podjęcia zdecydowanych kroków, łączących specjalistyczną wiedzę z zakresu IT z czujnością i świadomością zagrożeń. Przede wszystkim, uruchom aktualny program antywirusowy i przeprowadź dogłębne skanowanie komputera. Pozwoli to na identyfikację i usunięcie złośliwego oprogramowania, które mogło zostać potajemnie zainstalowane. Kompleksowa ochrona antywirusowa to absolutna podstawa. Koniecznie zmień hasła dostępu, koncentrując się na bankowości internetowej, poczcie elektronicznej oraz platformach społecznościowych. Postaw na hasła złożone, unikalne i trudne do złamania, a pomocny może okazać się menedżer haseł. Pamiętaj, że bezpieczeństwo Twoich haseł jest fundamentem ochrony. Regularnie monitoruj historię transakcji na kartach kredytowych oraz wyciągi bankowe, niezwłocznie zgłaszając wszelkie niepokojące operacje do banku. Szybka reakcja jest kluczowa w przypadku wykrycia nieprawidłowości. Niezwłocznie zgłoś fakt kradzieży danych odpowiednim organom ścigania, takim jak policja lub CERT Polska. Nie odkładaj tego na później – czas ma tu ogromne znaczenie. Utrzymuj system operacyjny i wszystkie aplikacje w aktualnej wersji. Aktualizacje oprogramowania zawierają istotne poprawki bezpieczeństwa, chroniące przed wykorzystaniem znanych luk. Zachowuj szczególną ostrożność w kontaktach z nieznajomymi – dokładnie weryfikuj linki i załączniki, zanim je otworzysz. Sprawdzaj adresy stron internetowych przed wprowadzeniem jakichkolwiek danych osobowych. Naucz się rozpoznawać techniki stosowane w phishingu – to umiejętność bezcenna w dzisiejszych czasach. Włącz uwierzytelnianie dwuskładnikowe (2FA) wszędzie tam, gdzie to możliwe. Dodatkowa warstwa zabezpieczeń zawsze stanowi skuteczną barierę dla potencjalnych atakujących.

Dlaczego skanowanie systemu jest tak istotne? Phishing często wykorzystuje złośliwe oprogramowanie, takie jak keyloggery lub programy szpiegujące. Skanowanie systemu pozwala na ich wykrycie i usunięcie, minimalizując ryzyko dalszych infekcji i przywracając system do stanu sprzed ataku. Co więcej, analiza wykrytych zagrożeń dostarcza cennych informacji o przebiegu ataku, pomagając w zapobieganiu podobnym incydentom w przyszłości.

Jakie narzędzia, poza programem antywirusowym, mogą nas chronić? Warto rozważyć wdrożenie:

- filtrów antyspamowych, które blokują podejrzane wiadomości e-mail,

- rozszerzeń przeglądarek ostrzegających przed potencjalnie niebezpiecznymi stronami internetowymi,

- zapory ogniowej (firewall) monitorującej ruch sieciowy i blokującej nieautoryzowany dostęp,

- systemów wykrywania włamań (IDS) i zapobiegania (IPS) stanowiących dodatkową linię obrony na poziomie sieci,

- menedżerów haseł, ułatwiających generowanie i przechowywanie silnych haseł,

- wspomnianego uwierzytelniania dwuskładnikowego,

- regularnych szkoleń z zakresu cyberbezpieczeństwa, podnoszących świadomość i uczących rozpoznawania ataków phishingowych – edukacja odgrywa tu kluczową rolę.

Jak dodatkowo zwiększyć swoje bezpieczeństwo w sieci? Oprócz korzystania z odpowiednich narzędzi, kieruj się następującymi zasadami:

- zachowuj nieustanną czujność,

- dokładnie sprawdzaj adresy stron internetowych, upewniając się, że połączenie jest szyfrowane (https://),

- nigdy nie udostępniaj haseł przez e-mail,

- regularnie zmieniaj hasła na silne i unikalne,

- aktualizuj oprogramowanie,

- włączaj uwierzytelnianie dwuskładnikowe wszędzie tam, gdzie jest to możliwe,

- stale poszerzaj swoją wiedzę na temat zagrożeń,

- zgłaszaj podejrzane wiadomości,

- regularnie sprawdzaj swoje konta bankowe,

- korzystaj z bezpiecznego połączenia internetowego, unikając publicznych sieci Wi-Fi,

- upewnij się, że masz zainstalowany i zaktualizowany program antywirusowy.

Przestrzegając tych zasad, znacząco zwiększasz swoje bezpieczeństwo online i minimalizujesz ryzyko padnięcia ofiarą phishingu.

W jaki sposób skanowanie systemu pomaga w walce z phishingiem?

Ochrona przed phishingiem zaczyna się od skanowania systemu, które pozwala wykryć i usunąć potencjalnie niebezpieczne oprogramowanie, które mogło zakraść się na Twój komputer. Programy antywirusowe, podczas takiego skanowania, poszukują podejrzanych plików oraz identyfikują te aplikacje, które zagrażają Twoim danym. Usunięcie ich lub umieszczenie w kwarantannie znacząco redukuje ryzyko związane z infekcją. Dodatkowo, systemy wykrywania intruzów (IDS) prowadzą ciągły monitoring systemu, alarmując w przypadku nietypowych zdarzeń mogących sygnalizować atak phishingowy.

Pamiętaj, regularne skanowanie, nowoczesny program antywirusowy oraz zdrowy rozsądek podczas korzystania z Internetu to fundamenty skutecznej obrony przed phishingiem i razem tworzą solidną barierę ochronną.

Jakie narzędzia pomagają w ochronie przed phishingiem?

Skuteczna ochrona przed phishingiem opiera się na zintegrowanym podejściu, wykorzystującym różnorodne narzędzia i techniki. Należą do nich:

- programy antywirusowe wyposażone w funkcje anti-phishing, które na bieżąco analizują e-maile i strony internetowe w poszukiwaniu potencjalnie niebezpiecznego oprogramowania,

- filtry antyspamowe w poczcie elektronicznej, które rozpoznają i blokują podejrzane wiadomości, minimalizując ryzyko narażenia na ataki phishingowe,

- wtyczki do przeglądarek, uniemożliwiające dostęp do stron internetowych o niepokojącej reputacji, często wykorzystywanych do wyłudzania danych,

- menedżery haseł, które ułatwiają generowanie skomplikowanych i unikalnych haseł, a następnie bezpiecznie je przechowują, redukując tym samym ryzyko ich kompromitacji,

- uwierzytelnianie dwuskładnikowe (2FA), które stanowi dodatkową barierę ochronną, wymagając potwierdzenia tożsamości użytkownika podczas logowania,

- regularne aktualizacje oprogramowania, które eliminują luki w systemach operacyjnych i aplikacjach, wykorzystywane przez cyberprzestępców,

- polityka DMARC, która weryfikuje autentyczność wiadomości e-mail, utrudniając przestępcom fałszowanie adresów nadawców,

- zapora ogniowa, która monitoruje ruch sieciowy i blokuje nieautoryzowany dostęp do systemu,

- systemy IDS/IPS, które aktywnie wykrywają i zapobiegają próbom włamań, wzmacniając ochronę sieci na każdym kroku.

Jak można zwiększyć bezpieczeństwo online przed phishingiem?

Chcesz realnie podnieść poziom swojego bezpieczeństwa w sieci i ograniczyć zagrożenie phishingiem? Jest na to kilka skutecznych sposobów:

- stawiaj na silne hasła – unikalne dla każdego konta, szczególnie tych najważniejszych, jak bankowość internetowa, poczta elektroniczna czy media społecznościowe. Menedżery haseł bardzo ułatwiają zarządzanie nimi,

- włącz uwierzytelnianie dwuskładnikowe (2FA) tam, gdzie to możliwe. Ten dodatkowy etap weryfikacji, np. kod z aplikacji lub SMS, stanowi poważną przeszkodę dla potencjalnych włamywaczy,

- nie zapominaj o regularnych aktualizacjach oprogramowania, włączając w to system operacyjny i przeglądarki internetowe. Często kryją one w sobie kluczowe poprawki zabezpieczeń,

- bądź czujny na podejrzane wiadomości e-mail i SMS. Pod żadnym pozorem nie klikaj w nieznane linki ani nie otwieraj załączników od nieznanych adresatów. Zwracaj uwagę na wszelkie nieprawidłowości językowe oraz próby wywierania presji. W razie wątpliwości, zweryfikuj adres nadawcy, kontaktując się bezpośrednio z daną firmą. Przykładowo, jeśli masz jakiekolwiek podejrzenia dotyczące wiadomości z banku, po prostu do niego zadzwoń,

- zainstaluj również program antywirusowy z funkcją ochrony anti-phishing, który zapewni dodatkową warstwę obrony przed złośliwym oprogramowaniem,

- edukacja w zakresie phishingu jest niezwykle istotna. Świadomość metod działania oszustów to najlepsza broń w unikaniu ataków,

- regularnie twórz kopie zapasowe swoich danych i przechowuj je w bezpiecznym miejscu – możesz wykorzystać zewnętrzny dysk twardy lub chmurę,

- unikaj korzystania z niezabezpieczonych sieci Wi-Fi, zwłaszcza podczas przeprowadzania transakcji finansowych, ponieważ publiczne sieci są często niezaszyfrowane,

- rozważ użycie VPN, aby zaszyfrować swoje połączenie internetowe i ukryć swój adres IP, co dodatkowo zwiększy Twoje bezpieczeństwo.